网络设备配置(路由器配置)

网络设备配置(路由器配置)

# 网络设备配置(路由器配置)

# 16. 网络设备配置(路由器配置)

# 16.1. DHCP服务器配置

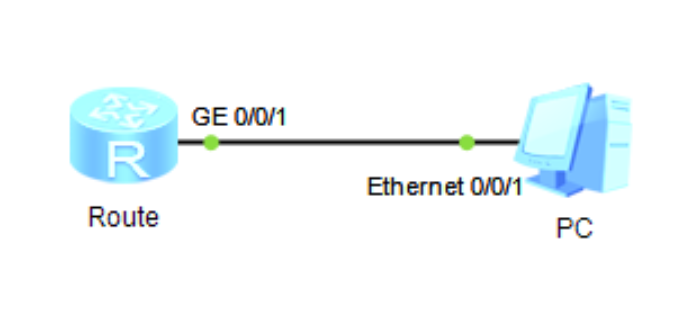

DHCP服务器配置案例:基于全局地址池进行配置。

路由器实际操作:

[Huawei]dhcp enable # 全局使能路由器的DHCP功能

Info: The operation may take a few seconds. Please wait for a moment.done.

[Huawei]

[Huawei]ip pool pool1 # 创建全局地址池pool1

Info: It's successful to create an IP address pool.

[Huawei-ip-pool-pool1]

[Huawei-ip-pool-pool1]network 192.168.3.0 mask 255.255.255.0 # 配置全局地址池中可的IP地址范围

[Huawei-ip-pool-pool1]

[Huawei-ip-pool-pool1]dns-list 114.114.114.114 # 配置自动分配给DHCP客户端的DNS服务器地址

[Huawei-ip-pool-pool1]

[Huawei-ip-pool-pool1]gateway-list 192.168.3.254 # 配置自动分配给DHCP客户端的网关IP

[Huawei-ip-pool-pool1]

[Huawei-ip-pool-pool1]lease day 1 hour 10 # 配置租约时间

[Huawei-ip-pool-pool1]

[Huawei-ip-pool-pool1]interface GigabitEthernet 0/0/1

[Huawei-GigabitEthernet0/0/1]

[Huawei-GigabitEthernet0/0/1]dhcp select global # 使能接口采用全局地址池的DHCP服务器功能

[Huawei-GigabitEthernet0/0/1]

[Huawei-GigabitEthernet0/0/1]ip address 192.168.3.254 255.255.255.0 # 设置端口地址为192.168.3.254

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

CLI粘贴:

dhcp enable

ip pool pool1

network 192.168.3.0 mask 255.255.255.0

dns-list 114.114.114.114

gateway-list 192.168.3.254

lease day 1 hour 10

interface GigabitEthernet 0/0/1

dhcp select global

ip address 192.168.3.254 255.255.255.0

2

3

4

5

6

7

8

9

PC客户端改为DHCP,发现此时已经获得了地址。

DHCP中继配置:

[Huawei-GigabitEthernet0/0/1]dhcp relay 192.168.3.254 255.255.255.0

# 16.2. 静态路由

路由表(RoutingTable)供路由选择时使用,路由表为路由器进行数据转发提供信息和依据。 路由表可以分为静态路由表和动态路由表。

由系统管理员设置的固定的路由表,称为静态路由表。

配置静态路由:

[Huawei]ip route-static ip-address subnet-mask gateway # 指定到达目的网络的地址,子网掩码,下一条地址

[Huawei]undo ip route-static ip-address subnet-mask gateway # 删除这一条静态路由

2

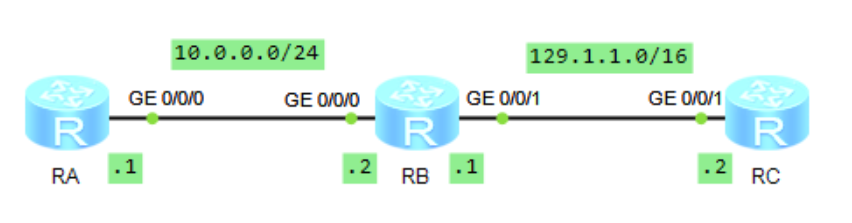

静态路由配置案例:

路由器要分别配置配置网口的IP地址:

# 路由器RA配置

sysname RA

interface GigabitEthernet 0/0/0

ip address 10.0.0.1 255.255.255.0

undo shutdown

quit

# 路由器RB配置

sysname RB

interface GigabitEthernet 0/0/0

ip address 10.0.0.2 255.255.255.0

undo shutdown

return

system-view

interface GigabitEthernet 0/0/1

ip address 129.1.1.1 255.255.0.0

undo shutdown

quit

# 路由器RC配置

sysname RC

interface GigabitEthernet 0/0/1

ip address 129.1.1.2 255.255.0.0

undo shutdown

quit

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

目前两个网段是无法互相访问的,需配置静态路由。

静态路由配置中下一跳的地址是对端直连路由器的接口地址。

静态路由配置中下一跳的接口是当前路由器的接口。

路由器RA配置:(三条命令任选其一,意义相同)

ip route-static 129.1.1.0 255.255.0.0 10.0.0.2 # 添加路由,去往129.1.1.0/16的下一跳地址是10.0.0.2

ip route-static 129.1.1.0 16 10.0.0.2 # 子网掩码简写

ip route-static 129.1.1.0 16 GigabitEthernet 0/0/0 # 添加路由,去往129.1.1.0/16的下一跳接口是GigabitEthernet 0/0/0

2

3

路由器RB配置:(三条命令任选其一,意义相同)

ip route-static 129.1.1.0 255.255.0.0 129.1.1.2 # 添加路由,去往129.1.1.0/16的下一跳地址是129.1.1.2

ip route-static 129.1.1.0 16 129.1.1.2 # 子网掩码简写

ip route-static 129.1.1.0 16 GigabitEthernet 0/0/1 # 添加路由,去往129.1.1.0/16的下一跳接口是GigabitEthernet 0/0/1

2

3

路由器RC配置:(三条命令任选其一,意义相同)

ip route-static 10.0.0.0 255.255.255.0 129.1.1.1 # 添加路由,去往10.0.0.0/24的下一跳地址是129.1.1.1

ip route-static 10.0.0.0 24 129.1.1.1 # 子网掩码简写

ip route-static 10.0.0.0 24 GigabitEthernet 0/0/1 # 添加路由,去往10.0.0.0/24的下一跳接口是GigabitEthernet 0/0/1

2

3

缺省路由:ip route-static 0.0.0.0 0.0.0.0 gateway ,指到达所有网络均通过这个gateway地址进行转发。

查看路由表:display ip routing-table

# 16.3. 动态路由

动态路由是路由器根据网络系统的运行情况自动调整的路由。路由器根据路由选择协议(Routing Protocol)提供的功能自动学习和记忆网络运行情况,在需要时自动计算数据传输的报佳路径。

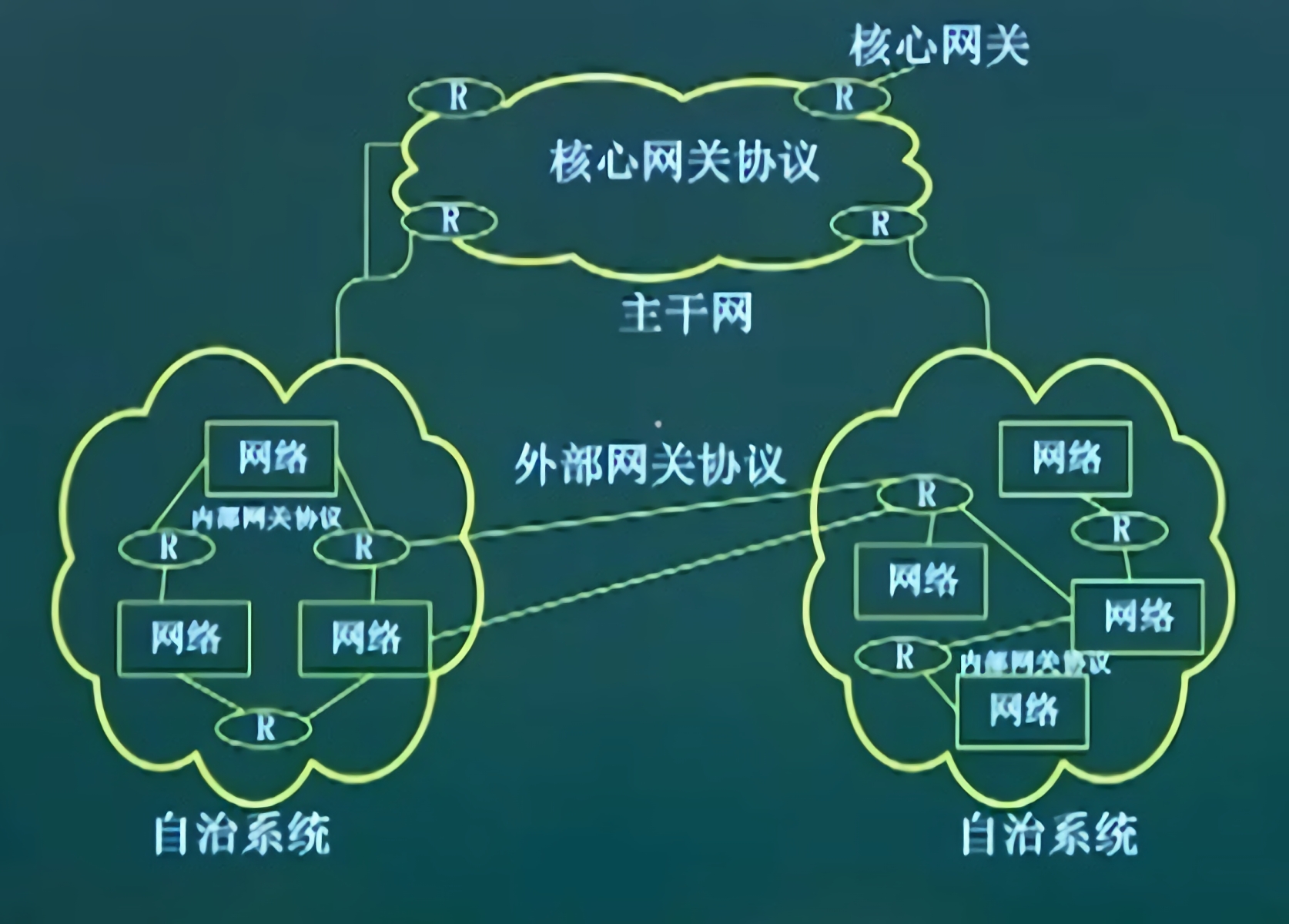

# 16.3.1. 路由协议基本概念和分类

- AS(自治系统):是指使用同一个内部路由协议的一组网络。互联网被分割成多个不通的AS。

- 内部网关协议(Interior Gateway Protocol, IGP):在同一个自治系统内交换路由信息。IGP的主要目的是发现和计算自治域内的路由信息。IGP使用的路由协议有RlP、OSPF等。

- 外部网关协议(Exterior Gateway Protocol, EGP):是一种连接不同自治系统的相邻路由器之间交换路由信息的协议。EGP使用的路由协议有BGP。

路由选择协议分类:

- 距离矢量路由协议(RIP,IGRP):距离矢量路由算法是动态路由算法。它的工作流程是: 每个路由器维护一张矢量表(路由表), 表中列出当前已知的到每个目标的最佳距离以及所使用的线路。通过在邻居之间相互交换信息,路由器不断更新其内部的表。适合于小网络。

- 链路状态路由协议(OSPF,IS-IS):链路状态路由协议基于最短路径优先(SPF)算法。该路由协议提供了整网的拓扑视图,根据 拓扑图计算到达每个目标的最优路径;当网络变化时触发更新,发送周期性更新链路状态通告,不是相互交换各自的整张路由表。适合于大网络。

- 平衡混合路由协议(BGP):结合以上两个路由协议的优点。

# 16.3.2. 路由选择基本概念

邻居关系:在邻居之间相互交换信息。

优先级:给不同的路由协议赋予不同的路由优先级,数值小的优先级高。

华为路由协议的优先级:

| 路由协议 | 优先级 |

|---|---|

| 直连路由 | 0 |

| OSPF | 10 |

| IS-IS | 15 |

| 静态路由 | 60 |

| RIP | 100 |

| BGP | 255 |

- 度量值:就是路由协议根据自己的路由算法计算出来的一条路径的优先级。度量值最小的路径是最佳路径,应该进入路由表。

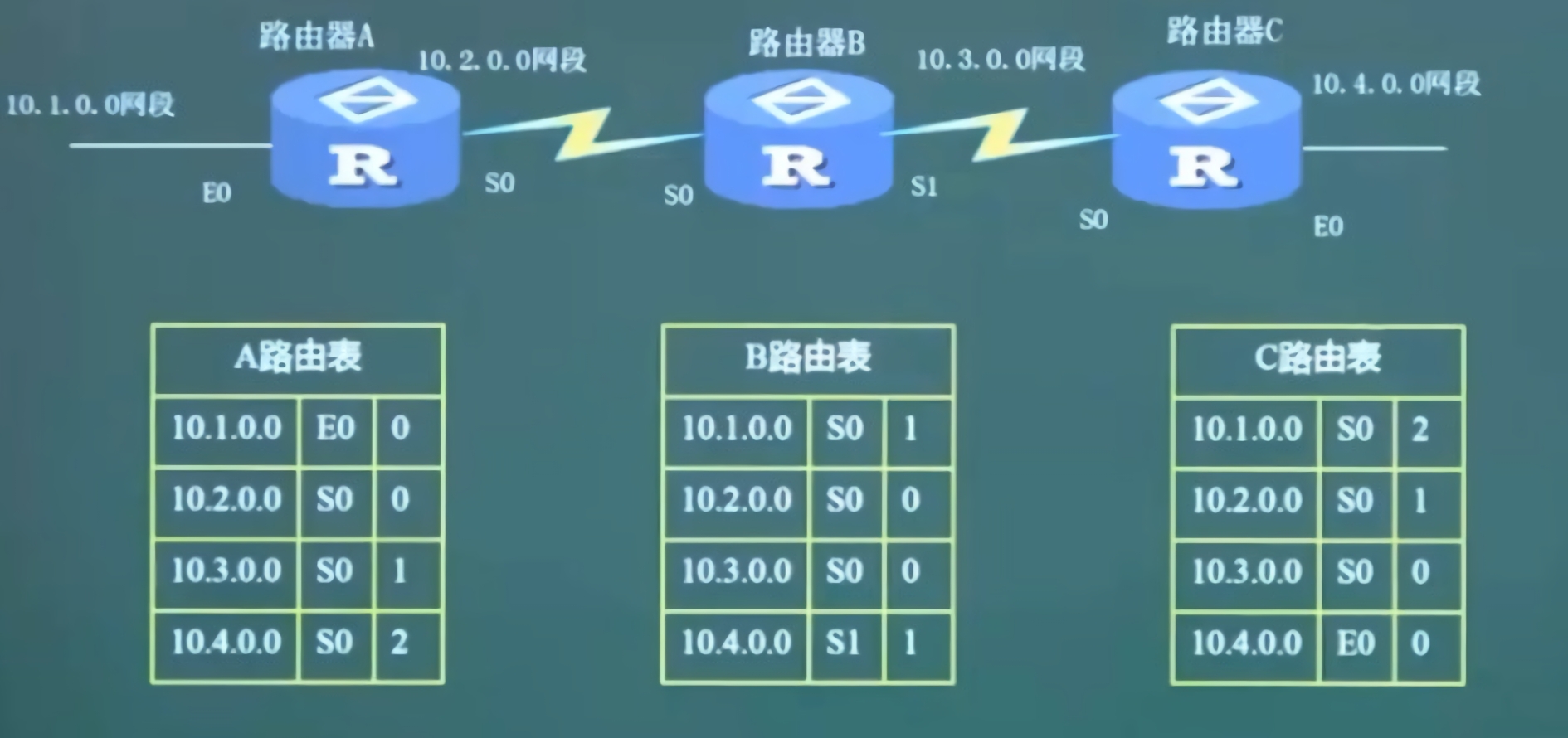

# 16.3.3. 距离矢量路由协议-RIP

# RIP协议的特点

- 仅和相邻路由器交换信息。

- 交换的信息是当前本路由所知道的全部信息。

- 按固定时间间隔交换路由信息,默认30秒。

# RIP协议的工作原理(需要补充)

# RIP协议的收敛过程

表格分别对应的为:目的网络,接口,距离

- 每个路由器仅和相邻路由器周期性交换路由表,更新路由信息。

- 若干时间后,每个路由器都知道本AS内得最短距离和目的网络,称为RIP协议的收敛。

# RIP协议问题

距离矢量协议容易形成路由循环、传递好悄息快、传递坏消息慢等问题。解决这些问题可以采取以下措施:

- 最大度量值:RIP协议的最大跳数为15跳, 16跳表示不可达。设置最大度量值在RIP协议收敛的过程中,最终路由条目会达到16不可达的情况,从而消除路由循环的作用。

- 水平分割:路由器某一个接口学习到的路由信息,不再反方向传回。

- 路由中毒:当发现不可达网络时,不会从路由表中删除该路由信息,而是将路由信息度量值设置为16,该中毒路由会被发送给邻居路由器以通知这条路径失效。

- 反向中毒:路由器从一个接口学习到一个度量值为无穷大的路由信息,则应该向同一个接口返回一条路由不可达的信息。与路由中毒同时使用。

- 抑制定时器(保持时间):一条路由信息失效后,一段时间都不接收其目的地址的路由更新。

- 触发更新:当路由表发生变化时,则应立即更新报文并广播到邻居路由器。

# RIP计时器

- 路由更新计时 30s:RIP路由的更新周期为30秒。

- 路由无效计时 180s:如果路由器180秒没有回应,则说明路由不可达。

- 保持计时器 180s:如果路由器180秒没有回应,这个网段的路由表不会被更新。

- 路由清理时间 240s:如果路由器240秒没有回应,则删除路由表信息。

# 16.3.4. RIP配置

| 华为命令 | 说明 |

|---|---|

| rip [process-id] | 使用RIP协议,并进入rip视图(进程号用于区分路由协议,只在本地起作用) |

| version {1|2} | 指定RIP协议版本 |

| network network-addr | 指定与该路由器直接相连的网络 |

| undo summary | 取消路由聚合功能 |

| peer ip-address | 说明邻接路由器,以使它们能够自动更新路由 |

| display ip routing-table | 查看路由表信息 |

| display rip route | 查看RIP协议的路由信息 |

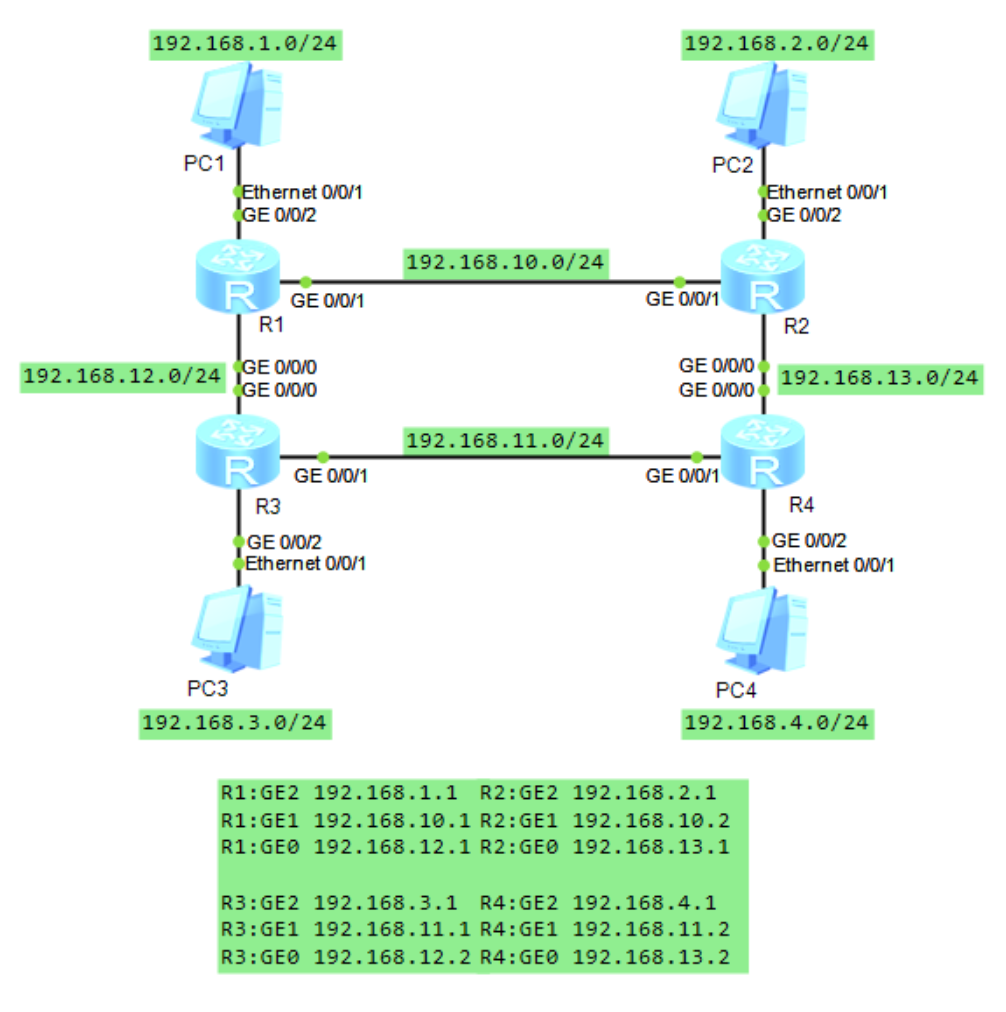

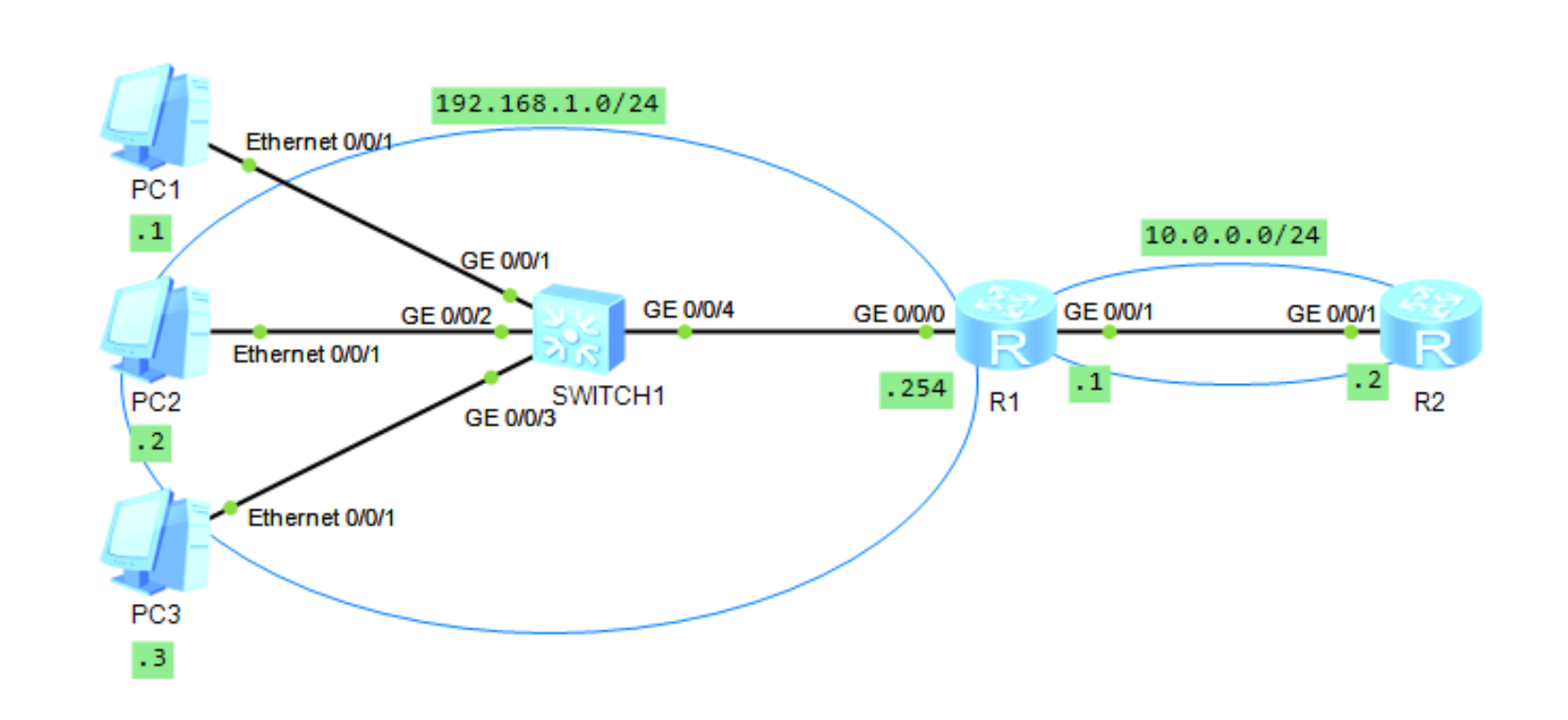

RIP配置案例:

四台PC分别配置 .254 的静态IP地址。

路由器要分别配置配置网口的IP地址:

# 路由器R1配置

sysname R1

interface GigabitEthernet 0/0/2

ip address 192.168.1.1 255.255.255.0

undo shutdown

quit

interface GigabitEthernet 0/0/1

ip address 192.168.10.1 255.255.255.0

undo shutdown

quit

interface GigabitEthernet 0/0/0

ip address 192.168.12.1 255.255.255.0

undo shutdown

quit

# 路由器R2配置

sysname R2

interface GigabitEthernet 0/0/2

ip address 192.168.2.1 255.255.255.0

undo shutdown

quit

interface GigabitEthernet 0/0/1

ip address 192.168.10.2 255.255.255.0

undo shutdown

quit

interface GigabitEthernet 0/0/0

ip address 192.168.13.1 255.255.255.0

undo shutdown

quit

# 路由器R3配置

sysname R3

interface GigabitEthernet 0/0/2

ip address 192.168.3.1 255.255.255.0

undo shutdown

quit

interface GigabitEthernet 0/0/1

ip address 192.168.11.1 255.255.255.0

undo shutdown

quit

interface GigabitEthernet 0/0/0

ip address 192.168.12.2 255.255.255.0

undo shutdown

quit

# 路由器R4配置

sysname R4

interface GigabitEthernet 0/0/2

ip address 192.168.4.1 255.255.255.0

undo shutdown

quit

interface GigabitEthernet 0/0/1

ip address 192.168.11.2 255.255.255.0

undo shutdown

quit

interface GigabitEthernet 0/0/0

ip address 192.168.13.2 255.255.255.0

undo shutdown

quit

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

配置RIP协议,这里以R1路由器为例进行操作:

[R1]rip # 进入RIP视图,默认开启进程1

[R1-rip-1]undo summary # 取消路由聚合功能

[R1-rip-1]network 192.168.1.0 # 宣告直连网络 192.168.1.0,RIP只能宣告直连网络的主类网络号

[R1-rip-1]network 192.168.10.0 # 宣告直连网络 192.168.10.0

[R1-rip-1]network 192.168.12.0 # 宣告直连网络 192.168.12.0

[R1-rip-1]version 2 # 配置RIP版本为2

[R1-rip-1]quit

2

3

4

5

6

7

CLI粘贴:

system-view

rip

undo summary

network 192.168.1.0

network 192.168.10.0

network 192.168.12.0

version 2

quit

2

3

4

5

6

7

8

其他路由器配置类似。

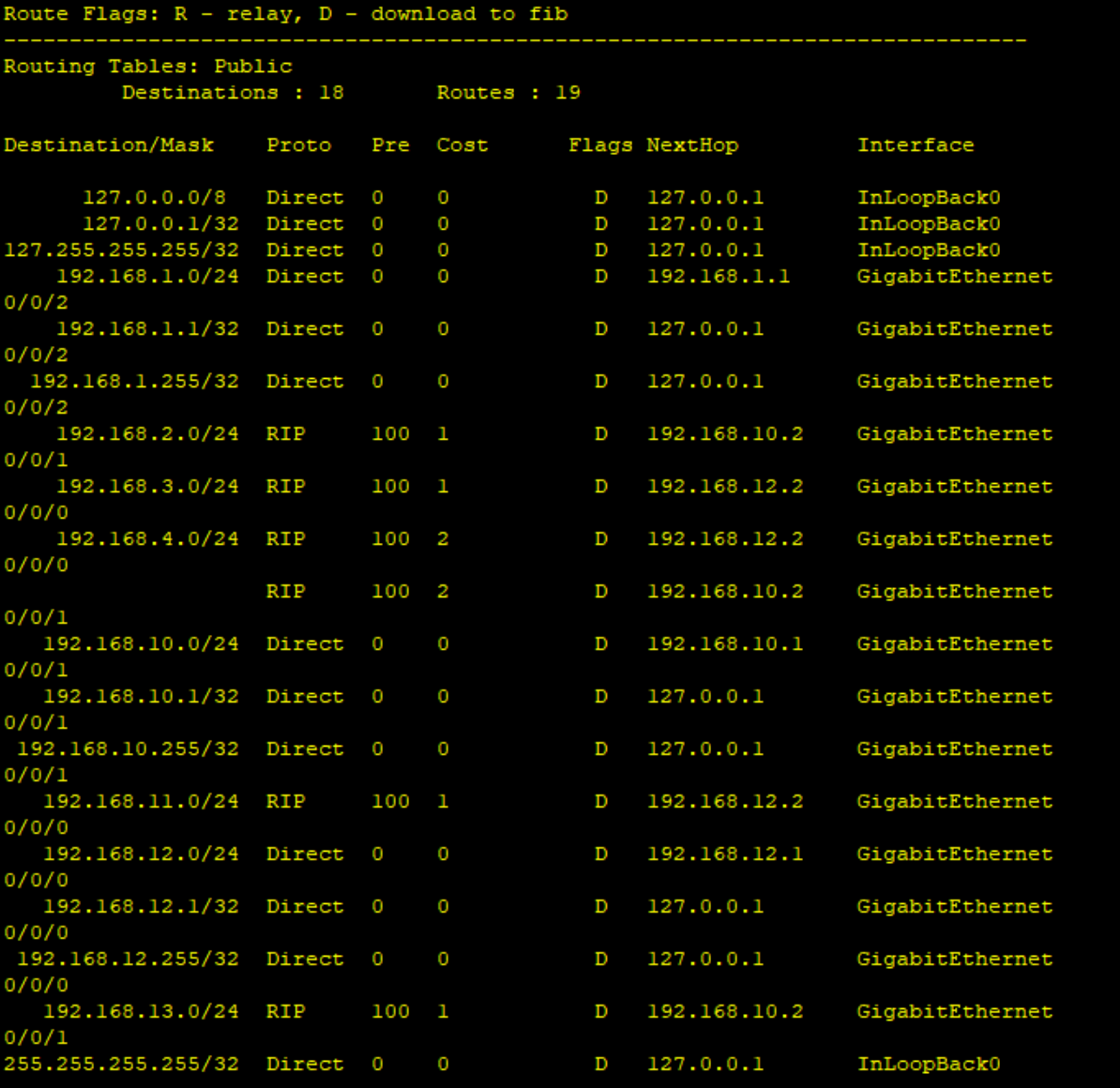

配置完毕后,我们查看路由表:

发现所有路由均已经打通。实验完成。

# RIP与BFD联动

BFD:双向转发检测,可以提供链路信息故障的快速检测机制。并及时通知上层应用。BFD可以与多种路由协议联动,实现路由的快速收敛,从而减少拓扑变化导致的流量丢失。

BFD的配置:

[R1]bfd # 全局使能BFD,并进入BFD视图

[R1-bfd]rip 1 #

[R1-rip-1]bfd all-interfaces enable # 所有接口启用BFD

[R1-rip-1]bfd all-interfaces min-tx-interval 100 min-rx-interval 100 detect-multiplier 10 # 配置BFD最小发送,接收BFD报文间隔和检测倍数

2

3

4

# RIP版本

- RIPv1:只支持有类别路由;自动汇总路由信息;广播方式通告路由信息。

- RIPv2:支持可变长子网掩码和CIDR,支持无类别路由;可关闭自动汇总功能;以组播地址224.0.0.9通告路由信息。

- RIPng:IPv6版本的RIP协议。

# 16.3.5. 开放式最短路径优先协议-OSPF

# OSPF协议相关基本概念

- 邻居关系:两台直连的路由器在通过Hello报文发现彼此并确认双向通讯后,这两者便形成了邻居关系。点对点网络的邻居路由器也会建立邻居关系。

- 邻接关系:当两者的LSDB同步完成后,两台路由器形成了对网络拓扑的一致认知,并开始独立计算路由。这两者便形成了邻接关系。

- DR(指定路由器):这个指定路由器能够使多接入网络需要的邻接的数量减少,进而减少路由协议通信的数量和拓扑数据库的大小。

- BDR(备份指定路由器):BDR会监控DR的状态,并在DR发生故障时接替其角色。

- ABR(区域边界路由器):位于一个或多个OSPF区域边界上,将这些区域连接到主干网络的路由器。

- ASBR(自治系统边界路由器):ASBR可以运行OSPF和另一路由选择协议(如RIP),把OSPF上的路由发布到其他路由协议上。ASBR必须处于非存根OSPF区域中。

- LSA(Link State Advertisement,链路状态通告):是链接状态协议使用的一个分组,LSA描述了路由器的所有链路、接口、路由器的邻居及链路状态信息。LSA每30分组重传一次。

- LSDB(Link State DataBase,链路状态数据库):存储链路状态通告的数据库。

# OSPF协议的五种报文

- Hello:建立和维护邻居关系。设备之间第一次交互学习对端的 router-id,在建立稳定的邻接关系后,维护设备的邻接。

- 数据库描述(DD或者DBD):交换每个LSA的摘要版本,一般出现在初始拓扑交换中。

- 链路状态请求(LSR):请求LSA。

- 链路状态更新(LSU):包含LSA的详细信息,一般用来响应LSR。

- 链路状态应答(LSAck):用来确认已经收到LSU消息。

# OSPF协议的工作流程

1. 寻找邻居:

周期性发送Hello报文,发现有效邻居。同时指定路由器的 router-id(OSPF区域内唯一标识路由器的IP地址)。

OSPF协议选举 router-id 的规则:

- 手动指定的 router-id 为首选。

- 选取路由器loopback接口上数值最高的IP地址。

- 如果没有loopback接口,选取物理接口中最大的IP地址作为 router-id 。

2. 建立邻接关系:

在同一个广播域的接口中选举DR和BDR ,网络内所有路由器只与DR和BDR建立邻接关系。

OSPF协议选举DR和BDR的规则:

- 先比较优先级(0~255),再比较 router-id。优先级最高的为DR,次优的为BDR。

- 优先级为0不参与选举。如果DR和BDR已经存在,而又有新的路由器加入,不会影响当前的DR/BDR的角色。

- 如果DR失效,则BDR接管DR,并重新激活一个BDR选举过程。

3. 链路状态信息传递:

触发更新或每隔 30 分钟更新一次。

增量更新机制:只发邻居需要的LSA信息。收敛以后区域内所有路由器具有相同的LSDB。

4. 计算路由

每台路由器根据自己的LSDB独立计算路由。

计算路由过程:

- 由 LSDB 得到的带权有向图。

- 每台路由器分别以自己为根节点计算最短路径树(SPF)。最短路径是基于接口指定的代价(cost)计算的。

度量值:

| 接口类型 | 代价( |

|---|---|

| Fast Ethernet | 1 |

| Ethernet | 10 |

| 56k | 1785 |

# OSPF协议的区域

OSPF是分层路由协议,将网络分割成一个由“主干”连接的一组相互独立的部分。每个独立的部分叫区域,主干为主干区域。区域的OSPF路由器只保存该区域的链路状态。每个路由器的链路状态数据可以保持合理大小,计算路由时间、报文数量就不会过大。

- 标准区域(Standard Area):可以接收链路更新信息和路由汇总。

- 主干区域(Backbone Area):连接各区域中心实体。主干区域就是 Area0,OSPF其他区域必须连接 Area0。不能连接Area0的区域需要通过虚链路,通过中间区域连接。

- 存根区域(Stub Area):又称末节区域,不接受外部AS的路由信息。需要发送到区域外的报文采用默认路由0.0.0.0。

- 完全存根区域(Totally Stttbby Area):它不接受外部AS的路由以及AS内其他区域的路由汇总。

- 不完全存根区域(Not So Stubby Area, NSSA):与存根区域类似,但允许接收以LSA7发送的外部路由信息,并且要把LSA7转换成LSA5。

# 16.3.6. OSPF配置

| 命令 | 说明 |

|---|---|

| ospf [process id] | 启动OSF协议进程,并进入ospf视图。其中OSPF进程号只在本路由器中起作用,不同路由器可以不同 |

| area area-id | 创建并进入OSPF区域视图 |

| Network 网络地址 反掩码 | 在区域视图中指定与该路由器直连的网络,并采用反掩码 |

| display ospf routing | 查看OSPF路由信息 |

| display ospf [process-id] peer | 列出与本路由器是 “邻居”关系(也就是进行路由信息交换的)的路由器 |

| ospf cost cost | 手动设置接口cost值,接口视图下做配置 |

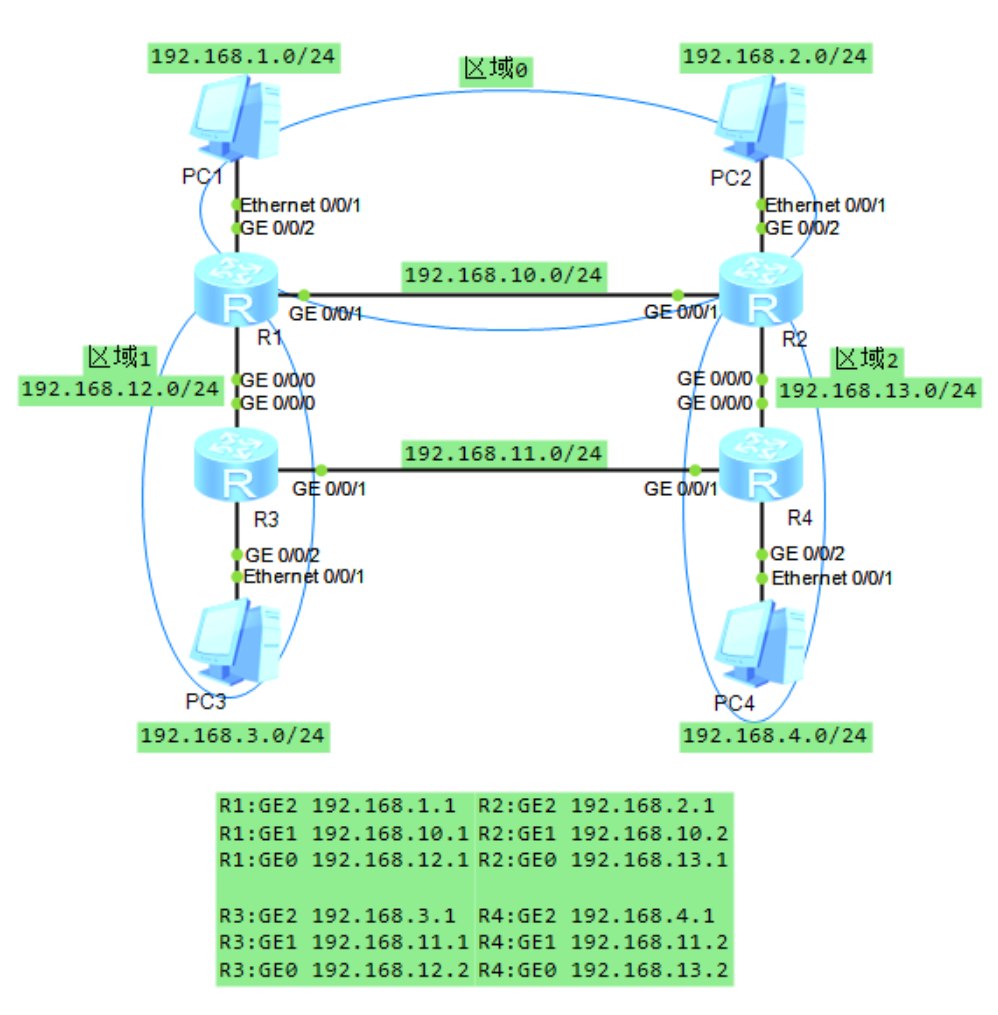

OSPF配置案例:

四台PC分别配置 .254 的静态IP地址。路由器要分别配置配置网口的IP地址,具体配置参考RIP配置章节进行配置即可。

配置各路由器的区域:

# 路由器R1配置

ospf

area 0

network 192.168.1.0 0.0.0.255

network 192.168.10.0 0.0.0.255

quit

area 1

network 192.168.12.0 0.0.0.255

quit

# 路由器R2配置

ospf

area 0

network 192.168.2.0 0.0.0.255

network 192.168.10.0 0.0.0.255

quit

area 2

network 192.168.13.0 0.0.0.255

quit

# 路由器R3配置

ospf

area 1

network 192.168.3.0 0.0.0.255

network 192.168.12.0 0.0.0.255

quit

area 2

network 192.168.11.0 0.0.0.255

quit

# 路由器R4配置

ospf

area 1

network 192.168.11.0 0.0.0.255

quit

area 2

network 192.168.4.0 0.0.0.255

network 192.168.13.0 0.0.0.255

quit

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

# 16.3.7. 中间系统到中间系统-IS-IS

中间系统到中间系统 (Intermediate System to Intermediate System, IS-IS)属于内部网关协议(lnterior Gateway Protocol,IGP),用于自治系统内部。

为了支持大规模的路由网络,IS-IS在自治系统内采用骨干区域与非骨干区域两级的分层结构。

一般来说,将Level-1路由器部署在非骨干区域,Level-2路由器和Level-1-2路由器部署在骨干区域。每一个非骨干区域都通过Level-1-2路由器与骨干区域相连。

# IS-IS的特点

- 链路状态路由协议。

- 与邻接关系的路由设备,互相更新链路状态数据库。

- 全网拥有相同的链路状态数据库。

- 并运用SPF算法计算IS-IS路由。

- 适用于大规模的路由网络。

# 16.3.8. IS-IS的配置(暂时略过)

| 命令 | 说明 |

|---|---|

| isis [process-id] | 创建ISIS进程,并进入IS-IS视图 |

| isis circuit level [level-1|level-1-2|level-2] | 设置接口的level级别,默认为level -1 2 |

| network entity | 设置路由器的System ID,如xx.xxxx.xxxx.xxxx.00 |

| isis enable [process-id] | 在接口上使能isis,并指定关联的ISIS进程号 |

| display isis route | 查看ISIS路由信息 |

# 16.3.9. 路由重发布(需要补充)

在大型的企业中,可能在同一网内使用到多种路由协议,为了实现多种路由协议的协同工作,路由器可以使用路由重分发(route redistribution)将其学习到的一种路由协议的路由通过另一种路由协议广播出去,这样网络的所有部分都可以连通了。

# 16.3.10. 边界网关路由协议-BGP

# BGP协议的特点

对等体(peer):在BGP中,两个路由器之间的相邻连接称为对等体连接,两个路由器互为对等体。

- 是一种实现AS和AS之间的路由协议。

- 距离矢量路由协议。

- 只在启动BGP时交换一次完整信息,后续的路由更新报文只通告网络变化的信息。

- BGP路由同时携带通路向量,即经过的AS列表 (AS-Path)。

- 周期性发送Keepalive报文,保持与对等体的连接。

- 有EBGP和IBGP之分。

- EBGP连接了互联网上一个个相对独立的AS。

- IBGP应用在AS内部。

# BGP协议的四种报文

- OPEN:建立邻居关系。

- UPDATE:发送新的路由信息。

- KEEPALIVE:保持活动状态,周期性确认邻居关系,对OPEN报文回应。

- NOTlFICATION:报告检测到的错误。

# BGP协议的工作流程

- BGP路由器直接进行TCP三次握手,建立TCP会话连接。

- 交换OPEN信息,确定版本等参数,建立邻居关系。

- 路由器交换所有BGP路由直到平衡,之后只交换变化了的路由信息。

- 路由更新由UPDATE完成。

- 通过KEEPALIVE验证路由器是否可用。

- 出现问题,发送NOTIFICATION消息通知错误。

# 16.3.11. BGP配置

| 命令 | 说明 |

|---|---|

| bgp as-nurmber-plain | 启动BGP,并指定本地AS编号,进入BGP视图 |

| router-id ipv4-address | 配置BGP设备的Router ID |

| peer ipv4-address as-number as-number-plain | 创建BGP对等体,并指定对等体的IP及所属AS号 |

| ipv4-family {unicast|multicast} | 进入IPv4{单播|组播}地址族视图 |

| import-route direct | 配置BGP引入直连路由 |

| import-route protocol [ process-id ] [ med med |route-policy route-policy-name ] | 引入其他路由协议和路由类型的路由信息 |

BGP引入路由时支持Import和Network两种方式:

- Import方式是按协议类型,将RIP路由、OSPF路由、ISIS路由等协议的路由引入到BGP路由表中。为了保证引入的IGP路由的有效性,Import方式还可以引入静态路由和直连路由。

- Network方式是逐条将IP路由表中已经存在的路由引入到BGP路由表中,比Import方式更精确。

BGP配置案例:

PC1配置 .254 的静态IP地址。路由器要分别配置配置网口的IP地址:

# 路由器R1配置

sysname R1

interface GigabitEthernet 0/0/2

ip address 10.1.0.1 255.255.0.0

quit

interface GigabitEthernet 0/0/0

ip address 59.74.112.2 255.255.255.0

quit

# 路由器R2配置

sysname R2

interface GigabitEthernet 0/0/0

ip address 59.74.112.1 255.255.255.0

quit

interface GigabitEthernet 0/0/1

ip address 172.16.30.1 255.255.255.0

quit

interface GigabitEthernet 0/0/2

ip address 172.16.10.1 255.255.255.0

quit

# 路由器R3配置

sysname R3

interface GigabitEthernet 0/0/2

ip address 172.16.20.1 255.255.255.0

quit

interface GigabitEthernet 0/0/1

ip address 172.16.30.2 255.255.255.0

quit

# 路由器R4配置

sysname R4

interface GigabitEthernet 0/0/2

ip address 172.16.20.2 255.255.255.0

quit

interface GigabitEthernet 0/0/1

ip address 172.16.10.2 255.255.255.0

quit

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

配置IBGP:

# 路由器R2配置

bgp 65009 # 启动BGP及AS号

router-id 2.2.2.2 # 配置BGP的router-id

peer 172.16.30.2 as-number 65009 # 配置IBGP的对等实体

peer 172.16.10.2 as-number 65009

quit

# 路由器R3配置

bgp 65009 # 启动BGP及AS号

router-id 3.3.3.3 # 配置BGP的router-id

peer 172.16.30.1 as-number 65009 # 配置IBGP的对等实体

peer 172.16.20.2 as-number 65009

quit

# 路由器R4配置

bgp 65009 # 启动BGP及AS号

router-id 4.4.4.4 # 配置BGP的router-id

peer 172.16.20.1 as-number 65009 # 配置IBGP的对等实体

peer 172.16.10.1 as-number 65009

quit

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

配置EBGP:

# 路由器R1配置

bgp 65008 # 启动BGP及AS号

router-id 1.1.1.1 # 配置BGP的router-id

peer 59.74.112.1 as-number 65009 # 配置EBGP的对等实体

quit

# 路由器R2配置

bgp 65009 # 启动BGP及AS号

peer 59.74.112.2 as-number 65008 # 配置EBGP的对等实体

quit

2

3

4

5

6

7

8

9

在R2查看BGP对等实体的连接状态:

配置R1的发布路由10.1.0.0/16:

# 路由器R1配置

bgp 65008

ipv4-family unicast

network 10.1.0.0 255.255.0.0

quit

2

3

4

5

从路由表可以看出,R3/R4学到了AS65008中的10.1.0.0的路由。

配置R2引入直连路由:

bgp 65009

ipv4-family unicast

import-route direct

quit

2

3

4

配置完成。

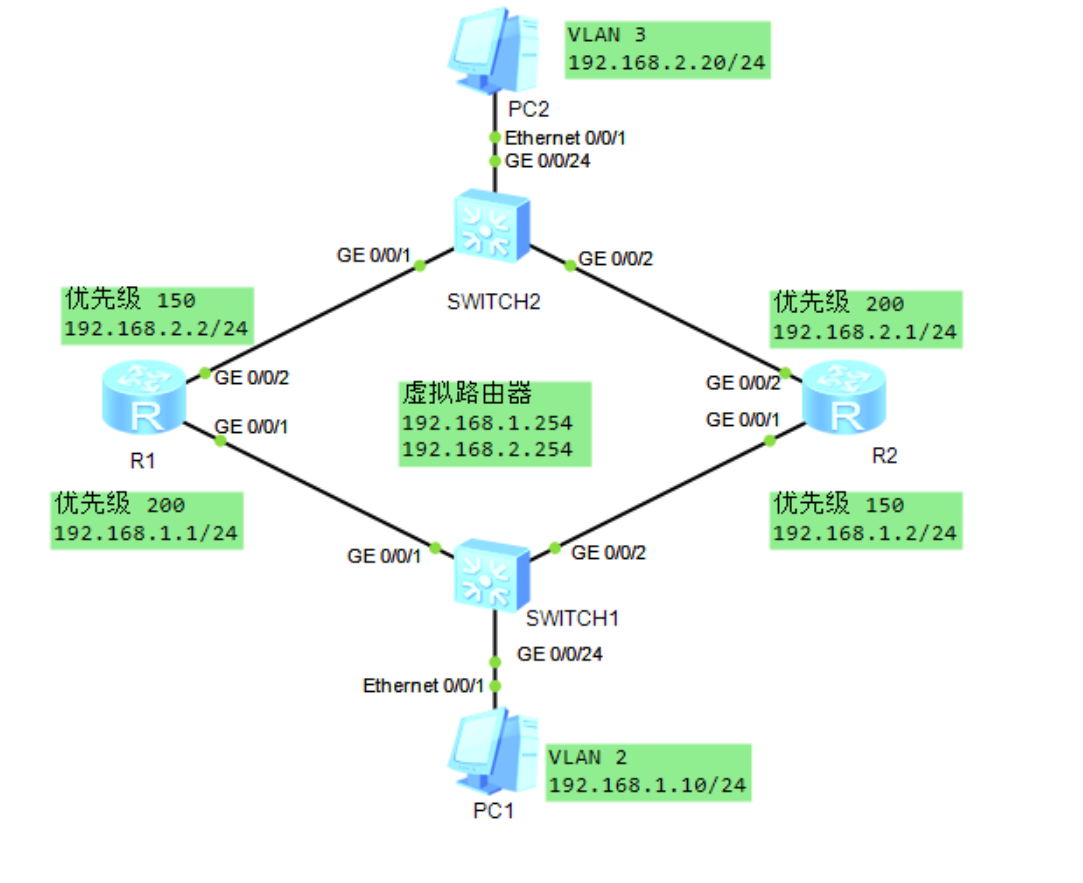

# 16.3.12. 虚拟路由冗余协议-VRRP

https://zhuanlan.zhihu.com/p/308114531

VRRP能够在不改变组网的情况下,将多台路由器虚拟成一个虚拟路由器,通过配置虚拟路由器的IP地址为默认网关,实现网关的备份。

# VRRP协议的基本概念

- 虚拟路由器(Virtual Router):由一个Master设备和多个Backup设备组成,被当作一个共享局域网内主机的缺省网关。

- Master路由器(Virtual Router Master):承担转发报文任务的VRRP设备。

- Backup路由器(Virtual Router Backup):当Master设备出现故障时,它们将通过竞选成为新的Master设备。

- 优先级(Priority):路由器在备份组中的优先级,取值范围是0~255。 0表示设备停止参与VRRP备份组,用来使备份设备尽快成为Master设备,而不必等到计时器超时;255则保留给IP地址拥有者,无法手工配置;设备缺省优先级值是100。优先级越大越高。

- vrid:虚拟路由器的标识,可以理解为VRRP的组,加入组则说明配置为虚拟路由器的一员。

# 16.3.13. VRRP配置

VRRP配置案例:

步骤一:在 SwitchA 和 SwitchB 上创建对应vlan并允许对应vlan通过。PC连接设置access,路由器设置trunk,配置对应的vlan接口地址为虚拟路由器地址:

# SwitchA配置

sysname SwitchA

vlan batch 2

interface GE 1/0/19

port link-type access

port default vlan 2

quit

interface GE 1/0/1

port link-type trunk

port trunk allow-pass vlan all

quit

interface Vlanif 2

ip address 192.168.1.254 24

quit

interface GE 1/0/2

port link-type trunk

port trunk allow-pass vlan all

quit

# SwitchB配置同SwitchA

sysname SwitchB

vlan batch 3

interface GE 1/0/19

port link-type access

port default vlan 3

quit

interface GE 1/0/1

port link-type trunk

port trunk allow-pass vlan all

quit

interface Vlanif 3

ip address 192.168.2.254 24

quit

interface GE 1/0/2

port link-type trunk

port trunk allow-pass vlan all

quit

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

步骤二:路由器端口IP地址配置:

# 路由器R1配置

sysname R1

interface Ethernet 1/0/1

ip address 192.168.1.1 24

quit

interface Ethernet 1/0/2

ip address 192.168.2.2 24

quit

# 路由器R2配置

sysname R2

interface Ethernet 1/0/1

ip address 192.168.1.2 24

quit

interface Ethernet 1/0/2

ip address 192.168.2.1 24

quit

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

步骤三:配置VRRP,要求R1成为Vlan2的主网关,R2成为Vlan3的主网关;R1和R2互为备份的关系。设置优先级和延迟抢占方式为10s。

# 路由器R1配置

interface Ethernet 1/0/1

vrrp vrid 2 virtual-ip 192.168.1.254

vrrp vrid 2 priority 200

vrrp vrid 2 preempt-mode timer delay 10

quit

interface Ethernet 1/0/2

vrrp vrid 3 virtual-ip 192.168.2.254

vrrp vrid 3 priority 150

vrrp vrid 3 preempt-mode timer delay 10

quit

# 路由器R2配置

interface Ethernet 1/0/1

vrrp vrid 2 virtual-ip 192.168.1.254

vrrp vrid 2 priority 150

vrrp vrid 2 preempt-mode timer delay 10

quit

interface Ethernet 1/0/2

vrrp vrid 3 virtual-ip 192.168.2.254

vrrp vrid 3 priority 200

vrrp vrid 3 preempt-mode timer delay 10

quit

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

步骤四:R1和R2对上行接口进行监视,如上行接口故障,会触发VRRP角色切换。

正常情况下,设备接口故障不会触发VRRP角色切换,所以需要配置上行接口监视,接口故障后,自动降低本设备VRRP优先级来触发VRRP 角色切换。150降低60等于90,触发切换机制。

# 路由器R1配置

interface Ethernet 1/0/1

vrrp vrid 2 track interface Ethernet 1/0/2 reduced 60

# 路由器R2配置

interface Ethernet 1/0/2

vrrp vrid 3 track interface Ethernet 1/0/1 reduced 60

2

3

4

5

6

步骤五:配置RIP,使得PC1能访问PC2。(有问题)

# 路由器R1、R2配置

rip

undo summary

network 192.168.1.0

network 192.168.2.0

version 2

quit

2

3

4

5

6

7

# 16.4. 访问控制列表-ACL

# 16.4.1. ACL的基本概念

访问控制列表(Access Control List, ACL):是路由器接口的指令列表,用来控制端口进出的数据包。访问控制列表可以分为标准访问控制列表和扩展访问控制列表。ACL的默认执行顺序是自上而下。

# 16.4.2. ACL的匹配方式

- 配置顺序:配置顺序根据ACL规则的ID进行排序,ID小的规则排在前面。

- 自动顺序(深度优先匹配):ACL规则的ID由系统自动分配,规则中指定数据包范围小的排在前面,优先进行匹配。当找到第一条匹配条件的规则时,查找结束。

# 16.4.3. ACL的配置

| 分类 | 规则描述 | 编号范围 |

|---|---|---|

| 基本ACL | 仅使用报文中的源IP地址、分片信息和生效时间段信息来定义规则 | 2000~2999 |

| 高级ACL | 可作用源IP地址、 目的IP地址、协议类型、TCP/UDP源端口号,目的端口号来定义规则 | 3000~3999 |

| 二层ACL | 根据IP报文中的以太网帧头来定义,如源/目的MAC,以太网帧协议类型等 | 4000~4999 |

| 用户自定义ACL | 实现更复杂,更特殊的定义 | 5000~5999 |

ACL在系统视图下管理,井且需要被应用才能生效。

# 基本ACL配置

| 命令 | 说明 |

|---|---|

| acl [number] acl-number (2000~2999) [match-order] {auto | config} | 使用编号创建一个基本ACL |

| acl name acl-name {basic | acl-number} [match-order] {auto | config} | 使用名称创建一个基本ACL |

| rule [rule-id] permit | deny source 源IP地址 反掩码 | 配置ACL规则,允许|拒绝 源IP访问 |

- match-order:可选参数,说明匹配顺序。auto表示自动排序,config表示按照配置顺序排序(默认按照配置顺序排序)。

- rule:匹配规则,rule-id 可选参数,指定规则的编号。

- permit | deny :匹配操作,允许|拒绝。

ACL默认步长为5(第一条规则和第二条r规则相隔的rule-id为5)。如 5,10,15...。可以通过 step step 进行调整。

基本ACL配置案例:

实现允许源IP为172.16.10.3的主机报文通过,拒绝源IP为172.16.10.0/24网段的其他报文通过,并配置描述信息为

permit only 172.16.10.3 through。[Huawei]acl 2002 [Huawei-acl-basic-2002]rule permit source 172.16.10.3 0.0.0.0 [Huawei-acl-basic-2002]rule deny source 172.16.10.0 0.0.0.255 [Huawei-acl-basic-2002]description permit only 172.16.10.3 through1

2

3

4配置基于时间的ACL规则,创建时间段 working-time(周一至周五,每天8点到18点),在这个时间段内拒绝源IP是172.16.10.0/24的地址报文通过。

[Huawei]time-range working-time 8:00 to 18:00 working-day # 时间段配置参数: # Mon Monday # Tue Tuesday # Wed Wednesday # Thu Thursday # Fri Friday # Sat Saturday # Sun Sunday # daily Every day of the week # working-day Monday to Friday # off-day Saturday and Sunday [Huawei]acl name work-acl basic [Huawei-acl-basic-work-acl]rule deny source 172.16.10.0 0.0.0.255 time-range working-time1

2

3

4

5

6

7

8

9

10

11

12

13

14

# 高级ACL配置

| 命令 | 说明 |

|---|---|

| acl [number] acl-number (3000~3999) [match-order] {auto | config} | 使用编号创建一个高级ACL |

| acl name acl-name {advance | acl-number} [match-order] {auto | config} | 使用名称创建一个高级ACL |

| rule [rule-id] permit | deny {protocol} source 源IP地址 反掩码 destination 目的IP地址 反掩码 destination-port eq 端口号 | 配置ACL规则,允许|拒绝 源IP访问,可以设置协议,目的端口,源端口 |

- protocol:指定对应的协议,如tcp,udp,ospf,ip,icmp等等。

- destination-port:目的端口,如果源端口则为 source-port。

- eq:等于;gt:大于;lt:小于;neg:不等于;range:指定范围。

- 端口号:可以直接写端口号或者协议对应的关键字,如 telnet,www,dns。

高级ACL配置案例:

配置 允许 源IP是172.16.10.3到目的IP172.16.20.0/24网段的ICMP报文通过。

[Huawei]acl 3000 [Huawei-acl-adv-3000]rule permit icmp source 172.16.10.3 0.0.0.0 destination 172.16.20.0 0.0.0.2551

2配置名称为no-web的高级ACL规则:禁止172.16.10.3和172.16.10.4两台主机访问web页面。

[Huawei]acl name no-web advance [Huawei-acl-adv-no-web]rule deny tcp source 172.16.10.3 0.0.0.0 destination-port eq 80 [Huawei-acl-adv-no-web]rule deny tcp source 172.16.10.4 0.0.0.0 destination-port eq 801

2

3

# 基于ACL的报文过滤

配置基于ACL的报文过滤 (opens new window)

通过配置基于ACL的报文过滤,对匹配ACL规则报文进行过滤动作,进而实现对网络流量的控制。

| 命令 | 说明 |

|---|---|

| traffic-filter { inbound |outbound } acl { acl-number | name acl-name } [ rule rule-id ] | 对匹配单个ACL规则的入方向|出方向的报文进行过滤 |

| traffic-secure { inbound |outbound } acl { acl-number | name acl-name }[ rule rule-id ] | 对匹配单个ACL规则的入方向|出方向的报文进行过滤 |

在全局或VLAN上配置报文过滤:全局过滤,禁止192.168.2.0/24访问。

acl 3000

rule deny source 192.168.2.0 0.0.0.255

quit

traffic-secure inbound acl 3000

2

3

4

在接口上配置报文过滤:在 GE0/0/1 接口出方向上配置,如果源IP地址段是192.168.2.0/24的话,就会把报文丢弃。

acl 3000

rule deny source 192.168.2.0 0.0.0.255

quit

interface GigabitEthernet 0/0/1

traffic-filter outbound acl 3000

2

3

4

5

# ACL的简化流策略

基于ACL的简化流策略是指通过将报文信息与ACL规则进行匹配,为符合相同ACL规则的报文提供相同的QoS服务,实现对不同类型业务的差分服务。

基于ACL的流分类:把某一类ACL进行归类,用名称来代替这些流量。

[Huawei]traffic classifier test # 创建流分类名称为test [Huawei-classifier-test]if-match acl 3000 # 与ACL 3000 绑定。1

2基于ACL的流行为:配置ACL流的行为,配置有拒绝|允许。

[Huawei]traffic behavior test # 创建流行为名称为test [Huawei-behavior-test]deny # 拒绝报文通过 [Huawei-behavior-test]redirect ip-nexthop 192.168.1.1 # 指定下一跳IP地址为192.168.1.1,报文重定向1

2

3基于ACL的流策略:把流分类和流行为进行关联。

[Huawei]traffic policy test # 创建流策略 [Huawei-trafficpolicy-test]classifier test behavior test# 把流行为test和流策略test进行绑定1

2应用流策略:在接口上配置对应的流策略,实现访问控制,入方向|出方向(inbound|outbound)。

[Huawei]interface GigabitEthernet 0/0/1 # 进入接口视图 [Huawei-GigabitEthernet0/0/1]traffic-policy test inbound# 指定入方向使用名称为test的流策略1

2

# 防火墙上应用ACL

华为的防火墙可将网络划分为四个区域:优先级越高受信任程度越高。

连接设备本身的本地(Local)区域。优先级最高,为100。

连接内部用户主机的信任(Trust)区域。优先级85。

连接需要对外提供应用服务的DMZ(Demilitarized Zone)区域。优先级50。

连接外部网络的不信任(Untrust)区域。优先级5。

安全域间的数据流动具有方向性,包括入方向和出方向。

- 入方向(inbound):数据由低优先级的安全区向高优先级的安全区域传输。

- 出方向(outbound):数据由高优先级的安全区向低优先级的安全区域传输。

创建安全区域test,将优先级设置为10,并把端口GE0/0/1加入安全区域:

[SRG]firewall zone name test

[SRG-zone-test]set priority 10

[SRG-zone-test]add interface GigabitEthernet 0/0/1

2

3

要求在安全区域到非安全区域的方向上,拒绝源地址为:192.168.0.100的主机报文,允许源网段为192.168.0.0/24到目的网段172.16.0.0/24的报文通过:

[SRG]acl 3000

[SRG-acl-adv-3000]rule deny ip source 192.168.0.100 0

[SRG-acl-adv-3000]rule permit ip source 192.168.0.0 0.0.0.255 destination 172.16.0.0 0.0.0.255

[SRG]firewall interzone trust untrust

[SRG-interzone-trust-untrust]packet-filter 3000 outbound # 从安全区域到非安全区域,出方向采用acl编号为3000的规则

2

3

4

5

# 16.5. 地址转换技术-NAT

NAT: 网络地址翻译,解决IP短缺,路由器内部和外部地址进行转换。

# 16.5.1. NAT分类

- 静态NAT:指定固定的一对一IP地址映射。用于web 服务器,ftp服务器等固定IP的主机服务器。

- Basic NAT:用于内部局域网较多用户访问外部网络。外部需要地址池(pool)。

- NAPT:多对—,使用外部—个IP,多个端口号对应内部IP。

- 源NAT:从专用网到公网的转换。

- 目的NAT:从公网到专网的转换。

# 16.5.2. NAT配置

# 静态NAT配置

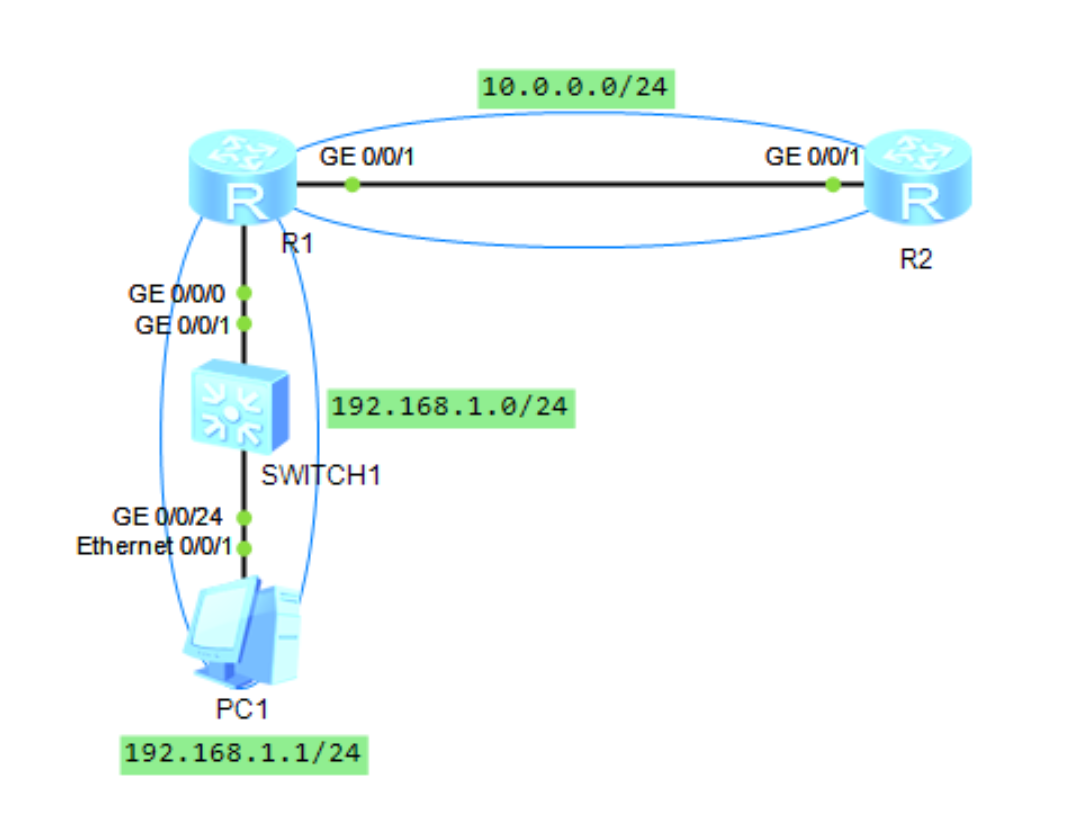

配置案例:

配置命令:

# 路由器R1配置

sysname R1

interface GigabitEthernet 0/0/0

ip address 192.168.1.254 255.255.255.0

quit

interface GigabitEthernet 0/0/1

ip address 10.0.0.1 255.255.255.0

quit

ip route-static 0.0.0.0 0.0.0.0 10.0.0.2

nat static global 10.0.0.3 inside 192.168.1.1 # 把内部IP192.168.1.1转换为10.0.0.3

# 路由器R2配置

sysname R2

interface GigabitEthernet 0/0/1

ip address 10.0.0.2 255.255.255.0

quit

ip route-static 192.168.1.0 255.255.255.0 10.0.0.1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

PC配置好IP地址进行测试即可。

# 动态NAT配置

配置案例:

配置命令:

# 路由器R1配置

sysname R1

interface GigabitEthernet 0/0/0

ip address 192.168.1.254 255.255.255.0

quit

interface GigabitEthernet 0/0/1

ip address 10.0.0.1 255.255.255.0

quit

ip route-static 0.0.0.0 0.0.0.0 10.0.0.2

acl 2000

rule permit source 192.168.1.0 0.0.0.255 # 配置ACL允许访问

quit

nat address-group 1 10.0.0.3 10.0.0.5 # 定义地址转换池

interface GigabitEthernet 0/0/1

nat outbound 2000 address-group 1 # 最后加上no-pat实现的是Basic NAT,不加则是NAPT。

# 路由器R2配置

sysname R2

interface GigabitEthernet 0/0/1

ip address 10.0.0.2 255.255.255.0

quit

ip route-static 192.168.1.0 255.255.255.0 10.0.0.1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

PC配置好IP地址进行测试即可。

执行 display nat outbound和 display nat address-group 1进行查看是否配置成功。

# 16.6. VPN技术

VPN(虚拟私人网络,Virtual Private Network):是一种常用于连接中大型企业或团体与团体间的私人网络的通讯方法。它利用隧道协议( Tunneling Protocol ) 来达到保密、发送端认证、消息准确性等私人消息安全效果。

# 16.6.1. VPN的分类

- PPTP VPN:工作在OSI模型的第二层;采用PPP协议进行连接。

- L2TP VPN:工作在OSI模型的第二层;国际标准。

- MPLS VPN:工作在OSI模型的第二层或第三层;多协议标记交换技术。

- IPsec VPN:工作在OSI模型的第三层;

- GRE VPN:工作在OSI模型的第三层;封装协议,会封装出一条隧道。

- SSL VPN:工作在OSI模型的第七层;

# 16.6.2. IPsec VPN

IPsec ( Internet Protocol Security):Internet 协议安全性,是IETF为保证在Internet上传送数据的安全保密性而制定的框架协议。

- 应用在网络层,保护和认证IP数据包。

- 是开放的框架式协议,各算法之间相互独立。

- 提供了信息的机密性、数据的完整性、用户的验证和防重放保护。

- 隧道技术、加密技术、认证技术、密钥管理技术与一体。

- 支持隧道模式和传输模式。

IPsec 安全协议分类:

- 认证头(AH):提供完整性认证和数据源认证功能,不提供机密性保护。MD5,SHA。

- 封装安全负荷(ESP):数据加密功能。DES,3DES,AES。

- Internet密钥交换协议(IKE):用于生成和分发在ESP和AH中使用的密钥。

IPsec 两种模式:

- 传输模式: 不改变原有的IP包头,常用于主机与主机之间通信。

- 隧道模式: 增加新的IP首部,常用于私网与私网之间通过公网进行通信。